تعرضت شخصياً لمحاولات نصب عديدة لم تُكلل بالنجاح، منها اتصالات هاتفية متكررة على فترات متباعدة من أشخاص يتكلمون بلهجة خليجية تبدو لي بإذني المصرية سليمة، يدعون فيها كذباً أنهم من البنك أو من الشرطة، ويسألونني عن بيانات بطاقة هويتي وحسابي البنكي، بصراحة، في المرة الأولى كنت متردداً لا أعرف هل هذا احتيال أم حقيقة، لكن تذكرت نشرات التحذير التي بثتها وزارة الداخلية القطرية من مثل هذه الاتصالات المشبوهة، ولم أتجاوب مع أي متصل.

ثم أصبحت خبيراً في التعرف على مثل هؤلاء النصابين من أول جملة، وأصبحت أبادر المتصل وأسأله ماذا تريد الآن، رقم حسابي البنكي ورقم هويتي، أليس كذلك؟

فيصمت قليلاً، قبل أن أجيبه بأنه لا داعي لمحاولات النصب معي، وأحياناً أضيع وقتهم متعمداً بطرح أسئلة، تنتهي بإعطائهم بيانات غير صحيحة، وفي إحدى المرات، نصحت المتصل بأن الاستيلاء على أموال الناس بالباطل ذنب عظيم، وطالبته بالتوبة، فاعتذر وأغلق الاتصال.

لقد وصل خيال المحتالين إلى الاتصال بزعم أنهم من الشرطة، وهو ما حذرت منه عدة دول خليجية، منها قطر والكويت، وأكدت أن الشرطة لا تطلب أبداً بيانات حسابات بنكية أو بطاقات هوية.

المؤلم أنني أعرف شخصين على قدر عال من الثقافة والوعي يعملان في مجال الصحافة، جرى الاستيلاء على كل مدخراتهما البنكية بعد أن وقعا ضحية رسالة نصية تتضمن رابطاً خبيثاً، فخسر كل واحد منهما ما يربو من مئة ألف دولار، ولم تُجدِ محاولات استعادة أموالهما نفعاً، رغم تقديم بلاغ رسمي لدى الشرطة، ورغم التواصل المتكرر مع البنك.

وفي خضم هذا الشعور بالحزن، يخطر في بالي أحياناً مقطع فيديو كوميدي على يوتيوب تجاوز عدد مشاهداته 57 مليون مشاهدة، لشاب كوميدي بريطاني يدعى جيمس فيتش، قرر مجاراة رسالة احتيال وصلته عبر البريد الإلكتروني، دون أن يكشف عن أن أي بيانات حقيقية تخصه أو يرسل أي أموال، فقط ليختبر مدى إصرار هؤلاء المحتالين، وسذاجة ردودهم الملفتة.

مثل كثيرين، تلقى فيتش رسالة إلكترونية غامضة من شخص مجهول يدعى سليمان أودونكوه، يعده فيها بصفقة ذهب مربحة، يقول صاحب القصة بالنسبة لأي شخص عادي، كان الخيار الطبيعي هو الضغط على زر الحذف والمضي قدماً، لكنه قرر أن يفعل العكس تماماً، ورد على الرسالة.

هذا القرار حول رسالة احتيال عابرة إلى تجربة استمرت لسنوات، تبادل خلالها عشرات الرسائل مع محتالين عبر الإنترنت، ليكتشف عالماً عبثياً من المنطق المقلوب والمواقف الساخرة.

أدرك فيتش أن أفضل طريقة لإفشال المحتال هي السيطرة عبر التصعيد الكوميدي، من خلال مجاراته، بل والذهاب بالحوار معه إلى حد عبثي، فحين عرض عليه المدعو أودونكوه 10٪ من شحنة ذهب بقيمة 2.5 مليون دولار، رد قائلاً “ما هذه الكمية الصغيرة؟ دعنا لنبدأ بطن كامل من الذهب، عندها وجد المحتال نفسه مضطراً لمجاراة هذا التصعيد، ليخرج تماماً عن النص الجاهز الذي اعتاد على العمل به.

وفي محاولة لخلق رابط عاطفي، سأله المحتال: ماذا ستفعل بالمال؟ وبدلاً من أن يرد عليه فيتش برد معقول، كتب له رسالة مطولة عن الحمص وأنواعه وطريقة تناوله مع الجزر، النتيجة كانت لحظة ارتباك كاملة أخرجت المحتال من دوره، وانتهت بجملة غريبة كتبها فيتش، قال له فيها “تصبح على خير يا قطعة الذهب”.

الأكثر إثارة أن المحتال كان مستعداً لمجاراة أي شرط عبثي يبقي الصفقة قائمة، حتى عندما ابتكر فيتش شيفرة سرية تعتمد على أسماء الحلوى، تلقى رداً من المحتال يستخدم فيه المصطلحات نفسها، في واحدة من أكثر اللحظات سخرية في التجربة.

يؤكد فيتش أن هدفه لم يكن السخرية فقط، بل إضاعة وقت المحتالين، قائلاً “كل دقيقة يقضونها معي، هي دقيقة لا يستطيعون فيها سرقة مدخرات شخص ضعيف”، وبهذا، تحولت تجربته إلى شكل طريف من مقاومة الاحتيال الرقمي.

يحذر فيتش من استخدام البريد الشخصي الحقيقي في مثل هذه التجارب، بعد أن غرق حسابه برسائل مزعجة، وينصح باستخدام عنوان بريد إلكتروني وهمي منفصل.

تحولت تجربة جيمس فيتش إلى أحد أشهر المقاطع الكوميدية على الإنترنت، وكشفت أن رسائل الاحتيال ليست مجرد مصدر قلق، بل قد تصبح، إذا تعاملنا معها بذكاء، مساحة للوعي والمقاومة، وحتى الضحك.

المؤكد، هو أن الاحتيال الرقمي لم يعد ظاهرة هامشية، بل صار واحداً من أسرع أنواع الجرائم نمواً في العالم، إذ يدمج بين قدرات التقنية الحديثة وذكاء العصابات المنظمة، ويستهدف أضعف نقطة في المنظومة كلها، وهي الإنسان.

يقوم المحتالون اليوم باستغلال الوسائط الرقمية بكل أنواعها، من الإنترنت وتطبيقات الهاتف الذكي إلى منصات التداول والتواصل الاجتماعي وأنظمة الدفع الإلكتروني، ضمن منظومة معقدة تتكامل فيها التكنولوجيا مع أساليب الخداع النفسي والهندسة الاجتماعية.

نحاول في هذا المقال رسم صورة شاملة للموضوع من حيث تعريف الاحتيال الرقمي، وأشهر أساليبه، وطرق الاحتيال عبر التداول والفوركس، والاحتيال عبر البريد الإلكتروني والاتصال الهاتفي، وقرصنة الهواتف الذكية، واحتيال ادعاء استعادة الأموال المسروقة، وسمات الأشخاص الأكثر عرضة له، ووسائل التوعية والوقاية منه، وحجم الأموال المنهوبة عالمياً، والعقوبات القانونية في دولة قطر ودول الخليج العربي والولايات المتحدة، وطرق إثبات هذا النوع من الجرائم.

تعرف جهات دولية متخصصة الاحتيال الرقمي بأنه مجموعة من الأنشطة الاحتيالية التي تُنفذ عبر وسائل رقمية بهدف سرقة أموال الضحايا أو بياناتهم أو الاستيلاء على خدمات أو مزايا مالية دون وجه حق.

تُعَرِّف لجنة بازل للرقابة المصرفية لدى بنك التسويات الدولية الاحتيال الرقمي في ملف بعنوان الأسئلة المتكررة حول المخاطر المالية المرتبطة بالمناخ بأنه أنشطة احتيالية تنفذ عبر الوسائط الرقمية، مثل الشبكات الحاسوبية والهواتف الذكية وتطبيقات الدفع ومنصات التواصل الاجتماعي، وتستهدف أساساً الأنظمة المصرفية والعملاء، وتعتمد على الخداع والتضليل والتلاعب بالبيانات، بغرض خداع الأفراد أو المؤسسات للحصول على المال أو البيانات أو الخدمات.

وبذلك يمكن القول إن جوهر الاحتيال الرقمي يقوم على تلاقي ثلاثة عناصر رئيسية: نية احتيالية واضحة للاستيلاء على مال أو بيانات، ووسيط رقمي كالإنترنت أو الهاتف أو التطبيق أو المنصة، ووجود خداع متعمد للضحية من خلال انتحال الهوية أو تقديم معلومات كاذبة أو استخدام مواقع وتطبيقات مزيفة تبدو واقعية.

يوضح مكتب التحقيقات الفيدرالي الأمريكي (إف بي أي) في تقرير له عن جرائم الانترنت في عام 2024 أن الاحتيال الرقمي يتخذ طيفاً واسعاً من الأساليب، حيث سجل التقرير مئات آلاف الشكاوى المتعلقة بجرائم الاحتيال عبر البريد الإلكتروني، والتصيد الاحتيالي، والاحتيال الاستثماري، وانتحال الهوية، والابتزاز، وغيرها.

من أشهر هذه الأساليب التصيد الاحتيالي التقليدي عبر البريد الإلكتروني أو الرسائل النصية القصيرة أو رسائل الدردشة الفورية على تطبيق واتس أب أو فيسبوك ماسينجر أو غيرهما، حيث يتلقى الضحية رسالة تبدو قادمة من بنك أو منصة دفع أو جهة حكومية أو شركة كبرى، وتطلب منه مثلاً تحديث بياناته أو تجميد حسابه أو معالجة عملية مالية مزعومة.

الخطورة هنا، أن الرسالة تتضمن رابطاً خبيثاً يقود إلى موقع مزور يشبه الموقع الحقيقي في شعاره وتصميمه وعناوينه، فيقوم الضحية بإدخال بيانات الدخول إلى حسابه أو بيانات البطاقة البنكية أو رمز التحقق، فيستولي عليها المحتالون.

وقد خصص مكتب التحقيقات الفيدرالي الأمريكي (إف بي أي) موقعاً على الإنترنت بعنوان كيف يمكننا مساعدتك، للتوعية بهذا النوع من الاحتيال وأنواعه المختلفة، وكيفية الوقاية منها والإبلاغ عنها.

حيث يستغل المحتالون مشاعر الناس ورغباتهم في المساعدة أو تحسين أوضاعهم المعيشية بطرق متعددة، من ذلك إطلاق حملات تبرع مزيفة عقب الكوارث لتحويل الأموال إلى حسابات لا تمت بصلة إلى أي جهة خيرية حقيقية.

إضافة إلى العروض الاستثمارية الوهمية التي تغري الضحايا بعوائد مرتفعة ومضمونة قبل أن يختفي القائمون عليها بعد الاستيلاء على أموالهم.

كما تنتشر إعلانات التوظيف عبر الإنترنت التي تطلب رسوماً مسبقة أو تهدف في الأساس إلى جمع البيانات الشخصية.

من الأساليب الشائعة أيضاً انتحال صفة موظفي الدعم الفني لإيهام الضحايا بأن أجهزتهم مصابة، ثم مطالبتهم بدفع مبالغ مالية أو منحهم حق الوصول إلى أجهزتهم.

أما خلال مواسم الأعياد، فتكثر العروض الترويجية المزيفة لمنتجات أو بطاقات هدايا، تُطلب أثمانها مقدماً رغم أنها غير موجودة في الواقع.

وكثيراً ما يستهدف المحتالون كبار السن عبر الاحتيال العاطفي أو المكالمات الهاتفية مستغلين حاجتهم إلى الدعم النفسي.

ويوضح موقع كيف يمكننا مساعدتك، التابع لمكتب التحقيقات الفيدرالي الأمريكي (إف بي أي)، أن جزءاً كبيراً من عمليات الاحتيال الرقمي يتم عبر الإنترنت من خلال روابط خبيثة أو مرفقات تحمل برمجيات ضارة أو رسائل تنتحل هوية جهات معروفة عبر البريد الإلكتروني أو الشبكات الاجتماعية، وينبه الموقع المستخدمين إلى ضرورة تجنب الضغط على أي روابط مشبوهة، والتأكد من هوية الجهة المرسلة بالدخول مباشرة إلى موقعها الرسمي بدلاً من الاعتماد على الروابط الواردة في الرسالة.

ويشير الموقع إلى مجموعة من الإرشادات الوقائية البسيطة لكنها شديدة الأهمية، من بينها عدم مشاركة البيانات الشخصية، والحذر من العروض التي تبدو مبالغاً في ربحيتها، واستخدام كلمات مرور قوية ومختلفة، وتفعيل التحقق الثنائي متى كان متاحاً، والتأكد من مصدر أي رسالة قبل التفاعل معها.

وفي حالة التعرض لاحتيال رقمي، يوصي مكتب التحقيقات الفيدرالي الأمريكي بالتعامل السريع والمنظم، وذلك عبر تقديم بلاغ إلكتروني إلى مركز شكاوى الجرائم الإلكترونية المختص بالجرائم السيبرانية، والاتصال بأقرب مكتب ميداني، إضافة إلى التعاون مع الجهات القانونية ذات الصلة مثل هيئة التجارة الفيدرالية الأمريكية.

وإلى جانب التصيد العام، ينتشر التصيد الموجه الذي يستهدف شركات أو أفرادا بأعينهم، خاصة المسؤولين الماليين في المؤسسات، وفي هذا النوع من الاحتيال الرقمي يجمع المحتال معلومات دقيقة عن الضحية من مصادر علنية مثل لينكد إن وموقع الشركة والأخبار والتقارير، ثم يرسل رسالة مصاغة بعناية تبدو قادمة من المدير التنفيذي أو الشريك التجاري أو المورد الرئيسي، تطالب بتحويل مبلغ عاجل إلى حساب جديد بحجة إغلاق صفقة أو معالجة خطأ مالي.

هذا النوع من الاحتيال يدخل ضمن ما يعرف بجرائم اختراق البريد الإلكتروني للأعمال، التي يذكر موقع مركز شكاوى الجرائم الإلكترونية الأمريكي (أي سي 3) أنها من أكثر الجرائم كلفة على الشركات من حيث قيمة المبالغ المحولة، كما تشمل أساليب الاحتيال الرقمي رسائل بريدية تحمل مرفقات خبيثة على هيئة ملفات Word أو PDF أو ملفات مضغوطة، تحتوي على برمجيات تجسس أو برمجيات خبيثة، تُنصّب في جهاز الضحية بمجرد فتح الملف، وتتيح للمهاجم تسجيل ضربات لوحة المفاتيح أو سرقة كلمات السر المخزنة أو الحصول على تحكم عن بعد في الجهاز.

هناك أيضا الاحتيال الاستثماري أو المالي الذي يعد واحداً من أخطر أشكال الاحتيال الرقمي، خصوصاً في سياق العملات الرقمية والعقود مقابل الفروقات والتداول بالهامش، لذلك تحذر هيئة تداول السلع الآجلة الأمريكية عبر بوابة توعية المستثمرين (سي إف تي سي) من كثرة المنصات الوهمية التي تدعي تقديم خدمات تداول الفوركس أو العملات الرقمية أو السلع أو الأسهم، بينما لا تخضع لأي ترخيص رقابي حقيقي.

حيث يقوم المحتالون بإنشاء مواقع وتطبيقات تبدو احترافية، تعرض رسوماً بيانية ببث حي مباشر، وحسابات شخصية للمستخدمين، ولوحات أرباح وخسائر، وفي البداية يسمحون للضحية بتحقيق أرباح صغيرة يمكنهم سحبها فعلاً، لإضفاء مصداقية وتشجيع على زيادة المبالغ المودعة.

ثم تبدأ المنصة بعرض أرباح خيالية على الشاشة، لكن عند محاولة السحب الفعلي، يواجه الضحية سلسلة من العراقيل، منها طلب دفع ضرائب أو رسوم تحرير أو مصاريف تحويل، وغالباً ما يُطلب منه دفع هذه المبالغ مقدماً قبل تحويل أي شيء، ثم بعد فترة، ومع استمرار رفض السحب إلا بدفع رسوم جديدة، تختفي المنصة تماماً أو يتم حظر حساب الضحية.

نوع آخر من الاحتيال في التداول يتم عبر ما يسمى إدارة الحسابات الاستثمارية أو حسابات التداول المدارة، وفيها يدعي أشخاص أو مجموعات على منصات مثل تيليغرام وإنستغرام أنهم خبراء تداول يحققون أرباحاً ثابتة تفوق العوائد التقليدية بكثير، ويعرضون صوراً لحسابات تتضمن آلاف الدولارات أو شهادات مزعومة لعملاء راضين، وغالباً ما تكون هذه الشهادات مفبركة، أو نتيجة لابتزاز ضحايا سابقين من العملاء بوعد إستعادة أموالهم، فيصبحون هم أنفسهم شركاء في الجريمة.

وفي هذا النوع من الاحتيال، يطلبون من الضحية إما تحويل المال إليهم مباشرة ليديروا استثماره بالكامل، أو فتح حساب باسمه في منصة معينة ومنحهم صلاحية التداول عليه نيابة عنه، لكن في الواقع يتم استنزاف الحساب عبر صفقات خاسرة متعمدة، أو تحويل الأموال إلى محافظ خاصة بالمحتالين، ثم يختفون.

كما تنتشر غرف الإشارات المدفوعة، التي تقدم للمشتركين توصيات بيع وشراء آنية في العملات أو العملات الرقمية، والتي تستخدم في بعض الحالات للتلاعب بأسعار أصول معينة عبر دفع عدد كبير من الأفراد للشراء في وقت واحد ثم قيام المنظمين بالبيع عند ارتفاع السعر، فيما يعرف بأنماط الضخ والتفريغ.

ولفهم جزء مهم من هذا السياق لا بد من تعريف سوق الفوركس نفسه، وهو سوق عالمي لتبادل العملات بين البنوك والمؤسسات المالية والمستثمرين والمضاربين، ويعد أكبر سوق مالي في العالم من حيث حجم التداول اليومي، حيث يشير المسح الثلاثي لأسواق العملات الذي يجريه بنك التسويات الدولية كل ثلاث سنوات إلى أن متوسط حجم التداول اليومي في سوق الصرف الأجنبي فوركس تجاوز 7.5 ألف مليار دولار في عام 2022 وحده.

يقوم الفوركس على فكرة شراء عملة مقابل أخرى مع توقع تغير سعر الصرف في المستقبل بما يحقق الربح، هذا السوق في جوهره سوق مشروع، ويخضع في الدول المتقدمة لأنظمة رقابية واضحة، ويعمل عبر بنوك وشركات وساطة مرخصة.

المشكلة ليست في السوق نفسه، بل في استغلال اسمه من قبل منصات غير مرخصة ووسطاء مشبوهين، يختبئون وراء تعقيد هذا السوق وخطورته للترويج لمنتجات احتيالية.

هناك أيضاً الاحتيال عبر الاتصال الهاتفي الذي يمثل امتداداً مهما لجرائم الاحتيال الرقمي، ويعرف بالكلمة الانجليزية فيشينغ وتعني التصيد الصوتي أي اصطياد الضحايا عشوائيا عبر الاتصال الهاتفي.

في هذا النمط يتلقى الضحية مكالمة من رقم يبدو رسمياً، وأحيانا يستخدم المحتال تقنية إظهار رقم مزيف على شاشة الضحية يطابق رقم البنك أو الجهة الحكومية، حيث يُعرّف المحتال نفسه بأنه موظف بنك أو شرطي أو موظف في النيابة أو جهة رقابية، ويبلغه بوجود عملية مشبوهة على حسابه، أو بوجود قضية مالية يجب التعامل معها فوراً، أو بتجميد بطاقته البنكية.

تحت ضغط الخوف والاستعجال، يطلب من الضحية أن يزوّده برمز التحقق الذي وصله الآن عبر رسالة نصية، أو بتفاصيل البطاقة البنكية، أو يرشده إلى خطوات معينة داخل التطبيق البنكي، وفي الحقيقة يكون المحتال هو من يحاول الدخول إلى حساب الضحية أو تنفيذ عملية تحويل، ويستخدم رمز التحقق الذي حصل عليه من الضحية لإكمال العملية.

مع تطور قدرات الذكاء الاصطناعي التوليدي، ظهرت تقارير عن استخدام أصوات مركبة لمحاكاة أصوات مدراء أو مسؤولين أو أقارب، مما يزيد من صعوبة التمييز بين المكالمة الحقيقية والمزيفة.

إلى جانب ذلك تتعرض الهواتف الذكية نفسها لمحاولات قرصنة مختلفة، نظرا لكونهاً تجمع بين البريد الإلكتروني والتطبيقات البنكية والمحافظ الرقمية ووسائل التحقق الثنائية.

ومن أخطر الأساليب ما يعرف باختطاف شريحة الهاتف ، حيث يتواصل المهاجم مع شركة الاتصالات منتحلاً هوية الضحية، ويقنع الموظف بإصدار شريحة جديدة بدعوى فقدان الجهاز أو تلفه أو السفر.

وبعد تفعيل الشريحة الجديدة يصبح رقم الهاتف تحت سيطرة المهاجم، فتصل إليه رسائل التحقق من البنوك ومنصات البريد ومنصات العملات الرقمية، فيستخدمها لإعادة تعيين كلمات المرور والاستيلاء على الحسابات.

كما تنتشر تطبيقات تجسس تتخفى في صورة برامج مجانية أو مفيدة، مثل تطبيقات في بي إن أو الألعاب، حيث تقوم بعد تمصيبها بإرسال بيانات الجهاز وسجل المكالمات والرسائل ومحتوى الشاشة إلى خادم يتحكم فيه المهاجم.

وتشكل الرسائل النصية التي تحتوي على روابط خبيثة، وشبكات الواي فاي العامة غير الآمنة، وإهمال قفل الهاتف أو تركه دون مراقبة، منافذ متعددة لاختراق الهاتف أو زرع برمجيات خبيثة عليه.

من ثمانية

بودكاست تحقيقي يروي في كلّ موسم قصة احتيال جديدة، ويستكشف عوالم المحتالين في رحلة استقصائية

نوع خبيث آخر من الاحتيال الرقمي هو الاحتيال عبر ادعاء استعادة الأموال المسروقة، حيث يصبح الضحايا هدفاً مرة ثانية بعد أن فقدوا أموالهم في عملية احتيال سابقة، حيث يتلقى الضحية اتصالاً أو رسالة من جهة تعرف نفسها بأنها شركة قانونية دولية متخصصة في استرجاع الأموال المسروقة، أو مكتب محاماة، أو وحدة تحقيق تابعة لجهة حكومية أو دولية.

وقد يقدمون له تفاصيل تبدو دقيقة عن المنصة التي تعرض فيها للاحتيال، بل ربما يرسلوا له مستندات تحمل شعارات مؤسسات معروفة، فتوهم هذه الجهة الضحية بأن ملفه قيد المعالجة، وأنهم تمكنوا من تعقب جزء من الأموال، لكنهم بحاجة إلى رسوم مقدمة لتغطية مصاريف المحكمة أو رسوم البنك أو الضرائب المفروضة على تحويل الأموال المستردة.

يندفع الضحية تحت تأثير الأمل في تعويض خسارته إلى دفع هذه الرسوم، ثم تتكرر المطالبات برسوم إضافية بحجج جديدة، قبل أن تختفي هذ الجهة المحتالة.

تحذر مؤسسات مصرفية وهيئات رقابية عديدة من هذا النمط، وتؤكد أن الجهات الحكومية والبنوك لا تطلب من الضحية أن يدفع رسوماً مقدماً لاسترجاع أمواله، وأن أي جهة تفعل ذلك يُرجح بشدة أن تكون جزءاً من عملية احتيال جديدة.

الدراسات النفسية والاجتماعية التي تناولت ضحايا الاحتيال الرقمي تشير إلى أن التعرض للاحتيال لا يعني أن الضحية ساذج أو قليل الذكاء، بل إن المحتالين يطورون أساليبهم لتكون قادرة على خداع أشخاص متعلمين ومتخصصين أيضاً.

مع ذلك توجد عوامل وسمات تزيد من احتمال الوقوع في الفخ، ومن هذه العوامل الاندفاع وضعف ضبط النفس، حيث بينت أبحاث منشورة في مجلات علم النفس الاقتصادي والسلوكي، مثل دراسة لأنابورنا وسافيثا باسري بعنوان تأثير الذكاء العاطفي والتحيزات السلوكية على وتيرة تدوير صناديق الاستثمار المشترك: أدلة من الهند التي اعتمد الباحثان فيها على بيانات تم جمعها من 499 مستثمراً في صناديق الاستثمار المشتركة باستخدام استبيان ذاتي، ثم جرى تحليل هذه البيانات إحصائياً لفهم العلاقة بين الذكاء العاطفي والتحيزات السلوكية وسلوك التداول.

وتظهر النتائج أن التحيزات السلوكية مثل الثقة المفرطة بالنفس والانصياع للجماعة والتمسك بالخسائر تؤثر بشكل مباشر في قرارات المستثمرين، حيث تبين أن الثقة المفرطة تزيد من وتيرة التداول، بينما تأثير التمسك بالخسائر كان مرتبطاً بانخفاض وتيرة التداول في بعض الحالات.

وتخلص الدراسة إلى أن العلاقة بين الذكاء العاطفي والتحيزات السلوكية أكثر تعقيداً مما كان يُعتقد سابقاً، فليس كل ارتفاع في الذكاء العاطفي يؤدي بالضرورة إلى قرارات استثمارية أكثر رشادة، بل قد يسهم أحياناً في تعزيز بعض أنماط السلوك غير العقلانية، ويوصي الباحثان بضرورة إدماج العوامل النفسية والسلوكية في الاستشارات المالية وبرامج توعية المستثمرين حتى يتمكن الأفراد من فهم تأثير عواطفهم على قراراتهم الاستثمارية وتقليل المخاطر الناتجة عن التداول المفرط.

أما في سياق الاحتيال العاطفي، فتلعب العزلة الاجتماعية والشعور بالوحدة دوراً بارزاً، إذ تظهر دراسات على ضحايا هذا النوع، خصوصاً من كبار السن، أن ضعف شبكات الدعم العائلي والاجتماعي، بعد فقد شريك الحياة مثلاً، يجعل الشخص أكثر تقبلاً لعلاقات إلكترونية تقوم على التعاطف والثقة وتتحول تدريجياً إلى استغلال مالي.

وهناك عامل آخر هو ضعف الثقافة الرقمية، إذ يبقى كثير من الناس غير مدركين للفروق بين المواقع الرسمية والمواقع المزيفة، ولا يحيطون بأساسيات الأمن السيبراني، فيسهل استدراجهم إلى مشاركة بيانات حساسة.

تمثل التوعية العامة خط الدفاع الأول ضد الاحتيال الرقمي، ففي قطر أطلق مصرف قطر المركزي وجهات رسمية أخرى حملات توعوية للتحذير من الاحتيال المالي والجرائم الإلكترونية، تتضمن رسائل عبر وسائل الإعلام التقليدية ومنصات التواصل الاجتماعي وتطبيقات البنوك.

في المملكة المتحدة تنشط حملة بعنوان خذ خمس دقائق لتوقف الاحتيال التي تشجع الناس على التوقف لثوان قليلة قبل مشاركة أي بيانات شخصية أو مالية أو قبل تحويل الأموال، وتقدم مواد توعوية مبسطة تشرح رسائل البريد الاحتيالية والمكالمات المشبوهة وأمثلة واقعية لضحايا.

وتلعب البنوك والمؤسسات المالية دوراً مهماً عبر نشر صفحات توعية على مواقعها وتطبيقاتها، وإرسال تحذيرات عند انتشار أنماط احتيال جديدة، مثل الرسائل التي تنبه العملاء إلى أن البنك لن يطلب منهم أبداً مشاركة كلمة السر أو رمز التحقق عبر الهاتف أو البريد.

أن تقدير حجم الأموال المنهوبة عبر الاحتيال الرقمي على مستوى العالم ليس مهمة سهلة، لأن جزءاً كبيراً من هذه الجرائم لا يبلغ عنه أصلاً، بسبب عدم إدراك الضحية أنه تعرض للنصب أو بسبب الخجل من الإقرار بذلك.

ومع هذا تعطينا التقارير الدولية صورة تقريبية مقلقة، حيث يشير تقرير على موقع مركز شكاوى الجرائم الإلكترونية الأمريكي (أي سي 3) إلى أن الخسائر المسجلة في الولايات المتحدة وحدها تجاوزت 16.6 مليار دولار في عام واحد، مع زيادة كبيرة في الاحتيال الاستثماري المرتبط بالعملات الرقمية.

وعلى المستوى العالمي، تقدر شركة Cybersecurity Ventures أن التكلفة السنوية للجرائم الإلكترونية، بما فيها الاحتيال الرقمي، قد تصل إلى 10.5 ألف مليار دولار بحلول عام 2025، وهو رقم يجعل الجرائم الرقمية واحدة من أكبر عمليات نقل الثروة غير المشروعة في التاريخ الحديث، إذ تشمل هذه التكلفة الخسائر المباشرة، وتكاليف التحقيق والتقاضي، والغرامات التنظيمية، وخسائر انقطاع الأعمال والخدمات.

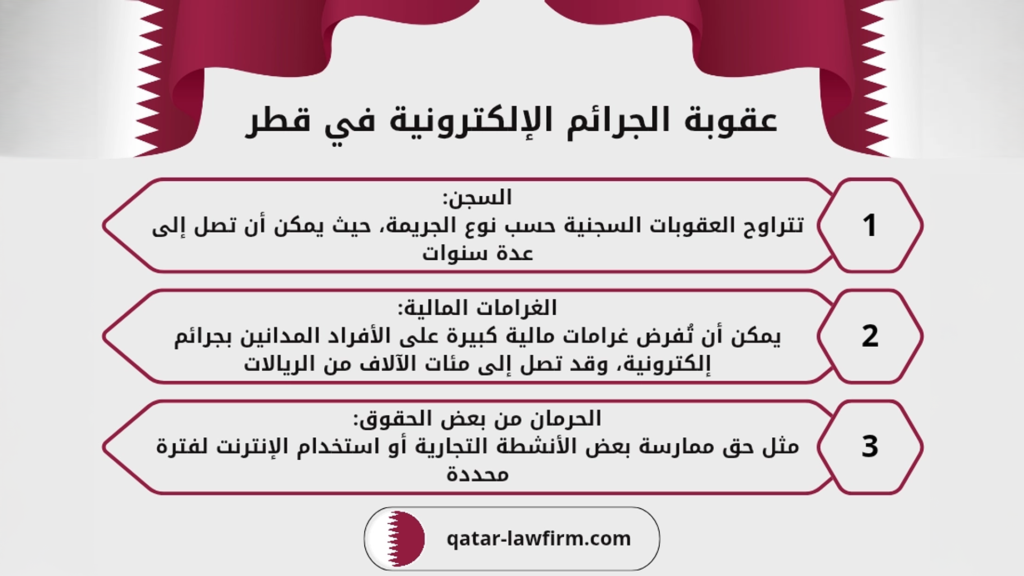

يعكس الإطار القانوني لمكافحة الاحتيال الرقمي في قطر ودول الخليج العربي وعياً متزايداً بخطورة هذه الجرائم.

في قطر يعد قانون رقم (14) لسنة 2014 بإصدار قانون مكافحة الجرائم الإلكترونية المرجع الأساسي لتجريم الدخول غير المشروع إلى الأنظمة المعلوماتية، والتلاعب بالبيانات، والاحتيال باستخدام الوسائط الإلكترونية، ويمكن الاطلاع على نصوصه، حيث ينص القانون على عقوبات تشمل الحبس والغرامة، مع تشديد العقوبة في حال استهداف البنى التحتية الحيوية أو الأنظمة الحكومية أو الجهات المالية.

ومن ضمن حملات مكافحة الاحتيال الرقمي، حملة وطنية واسعة تحت شعار كلنا واعيين التي أطلقها مصرف قطر المركزي بالتعاون مع وزارة الداخلية والوكالة الوطنية للأمن السيبراني وهيئة تنظيم مركز قطر للمال لرفع الوعي بأمن المعلومات في المجتمع.

وتهدف الحملة إلى تعزيز ثقافة أمن المعلومات لدى الجمهور وتمكين الأفراد من مواجهة التهديدات السيبرانية والاحتيال المالي في ظل التطور التكنولوجي المتسارع، من خلال نشر الوعي بأهمية خصوصية البيانات وخطورة الرسائل والمكالمات الاحتيالية والروابط الخبيثة في البريد الإلكتروني والرسائل النصية ووسائل التواصل الاجتماعي.

كما تقدم الحملة نصائح عملية للمواطنين لتجنب الوقوع ضحية هذه التهديدات، وتشجع على الإبلاغ عن الجرائم السيبرانية المالية عبر خطوط الاتصال الرسمية وتطبيق مطراش2 والبريد الإلكتروني المخصص.

وفي المملكة العربية السعودية يُعرِّف نظام مكافحة جرائم المعلوماتية (الصادر بالمرسوم الملكي رقم م/17 في 8 ربيع الأول 1428هـ الموافق 26 مارس 2007 عدداً واسعاً من الجرائم الإلكترونية، ويتضمن عقوبات تصل في بعض الحالات إلى السجن عشر سنوات وغرامة خمسة ملايين ريال، خاصة في الجرائم التي تستهدف الاستيلاء على أموال الغير أو بياناتهم المالية.

وفي الكويت يُجرِّم قانون جرائم تقنية المعلومات رقم 63 لسنة 2015 الدخول غير المشروع إلى الأنظمة والمواقع، والاحتيال عبر وسائل التقنية، وسرقة البيانات، ويقرر عقوبات بالحبس والغرامة، مع إمكانية حجب بعض المواقع المخالفة.

في الولايات المتحدة تتوزع النصوص المنظمة للاحتيال الرقمي على عدة قوانين اتحادية، من أهمها، المادة 1343 من القانون الفيدرالي الأمريكي (18 USC 1343): الاحتيال عبر وسائل الاتصال السلكية أو الراديو أو التلفزيون التي تُجَرِّم أي مخطط للاحتيال يتم عبر وسائل الاتصال السلكية أو اللاسلكية أو الإلكترونية عبر الولايات، مع عقوبات قد تصل إلى عشرين سنة سجناً، وترتفع إلى ثلاثين سنة وغرامات أكبر إذا كان الاحتيال يمس مؤسسة مالية.

كما يعد قانون الاحتيال وإساءة استخدام الحاسوب، المادة 1030 من الباب 18 من القانون الفيدرالي الأمريكي (18 U.S.C. §1030) من أهم الأدوات التشريعية لملاحقة جرائم الدخول غير المصرح به إلى الأنظمة المعلوماتية وتدمير البيانات وسرقتها، ويجمع بين العقوبات الجنائية وإمكانية رفع دعاوى مدنية في بعض الحالات.

إن إثبات عمليات الاحتيال الرقمي يعتمد على مزيج من الأدلة الرقمية والمالية والشهادات، ومن أهم أدوات الإثبات سجلات الأنظمة التي تسجل كل عملية دخول إلى الحسابات، مع عناوين بروتوكول الإنترنت ونوع الجهاز ونظام التشغيل والموقع الجغرافي التقريبي.

وهذه السجلات كثيرا ما تكشف أن الدخول تم من جهاز لم يسبق للضحية استخدامه أو من دولة لا يقيم فيها، كما تعد الرسائل الإلكترونية والرسائل النصية ومحادثات التطبيقات أدلة مهمة، إذ يمكن تحليل رؤوس رسائل البريد الإلكتروني لتحديد الخوادم التي مرت بها الرسالة ومصدرها الحقيقي، حتى لو حاول المرسل إخفاء هويته أو انتحال عنوان جهة معروفة.

ومن جهة أخرى تلعب السجلات البنكية ومعلومات مزودي خدمات الدفع دوراً محورياً في تتبع مسار الأموال عبر التحويلات المصرفية أو حركات المحافظ الرقمية، بما في ذلك تحليلات سلاسل الكتل في حالات العملات المشفرة.

كما يسمح فحص الأجهزة نفسها من قبل خبراء الأدلة الرقمية باستخراج بقايا البرمجيات الخبيثة وملفات السجل وآثار الاتصال بالمواقع المزيفة، وهو ما يعزز الرواية التقنية عن كيفية وقوع الاحتيال.

إلى جانب ذلك تبقى شهادات الضحايا والشهود عن طبيعة الاتصالات والوعود التي تلقوها مهمة لتكوين الصورة الكاملة أمام المحكمة، وغالباً ما تستعين المحاكم بخبراء فنيين لشرح الجوانب التقنية وتبسيطها للقضاة.

من الناحية العملية ينصح الخبراء من يتعرض لاحتيال رقمي محتمل بعدم حذف أي رسالة أو بريد أو محادثة لها صلة بالحادث، وحفظ لقطات شاشة لمراحل التواصل، وطلب كشوف رسمية من البنك أو المنصة توضح حركة الحساب خلال الفترة محل الشبهة، ثم الإسراع في تقديم بلاغ رسمي لدى الجهات المختصة، لأن سرعة التبليغ قد تسمح بتجميد الأموال أو منع تحويلات لاحقة.

كما يُنصح الأفراد دائما بتفعيل التحقق الثنائي الحقيقي عبر تطبيقات موثوقة بدلاً من الاعتماد حصريا على الرسائل النصية، وباستخدام كلمات مرور قوية وفريدة لكل خدمة، وعدم مشاركة رموز التحقق مع أي جهة تدعي الاتصال من البنك أو الشرطة أو الجهات الرسمية، والالتزام بقاعدة بسيطة تتكرر في حملات التوعية العالمية: توقف، فكر، ثم قرر قبل أن تضغط أو تشارك أو تحول.

في المحصلة، الاحتيال الرقمي اليوم ليس مجرد نصب عابر عبر الإنترنت، بل منظومة معقدة تمتد عبر الحدود وتستغل التطور السريع للتقنية وثغرات المنظومات القانونية، كما تستغل الضعف الإنساني في لحظات الحاجة أو الطمع أو الوحدة.

مع ذلك فإن مواجهته ليست مستحيلة؛ فكلما ارتفع مستوى الوعي لدى الأفراد، وتطورت قدرات المؤسسات المالية والأمنية، وتشددت التشريعات، وجرى التعاون بين الدول لتبادل المعلومات وملاحقة الشبكات العابرة للحدود، تقلصت مساحة الحركة أمام المحتالين وتراجع حجم الخسائر.

التقنية نفسها التي يستخدمونها للإيذاء يمكن أن تكون أداة قوية للحماية والكشف والردع، بشرط أن نستخدمها بوعي ومسؤولية، وأن ندرك أن الوقاية تبدأ من أبسط القرارات التي نتخذها كل يوم ونحن نفتح رسالة بريد أو نرد على مكالمة أو نضغط على رابط أو نقرر الدخول في استثمار يبدو جميلاً أكثر مما ينبغي.